JexBoss, explotando vulnerabilidades de un Servidor de Aplicaciones Jboss

Jexboss es una herramienta programada en Python para escanear y explotar vulnerabilidades de un Servidor de Aplicaciones Jboss. Estamos frente a un programa para un uso muy específico y que funciona solo para las versiones 4, 5 y 6 del citado servidor de aplicaciones, lo que en todo caso, atendido lo complicado que resulta en muchos casos para los administradores actualizar las versiones de sus servidores, se encontraran con más de alguna sorpresa.

Para entender un poco mas de esta herramienta y de su uso restrictivo, no puedo dejar de decir que Jboss dice relación con un servidor de aplicaciones extensible y modular de código abierto y servicios de middleware, ( Software que reside entre una aplicación y el sistema operativo para realizar interacciones) y que Red Hat comercializa bajo la marca JBoss Enterprise y le proporcina soporte. Dicho programa puede incluir diversos modulos como una plataforma de aplicaciones empresariales para construir, desplegar y alojar aplicaciones y servicios Java; un servidor Web incorporado en Apache y Tomcat; una base de datos en memoria distribuida; un entorno de desarrollo integrado basado en Eclipse (IDE); un servicio de virtualización de datos que permite a múltiples fuentes de datos para ser vistos y trabajados como si fueran una sola entidad, etc.

Para instalar y usar esta herramienta debemos primero que todo tener instalado Python>=2.7.x, urllib3 e ipaddress, después simplemente utilizan el comando git clone y la URL y por último, nos movemos a la carpeta jexboss e instalamos una librería adicional con el siguiente comando: pip install -r requieres.txt .

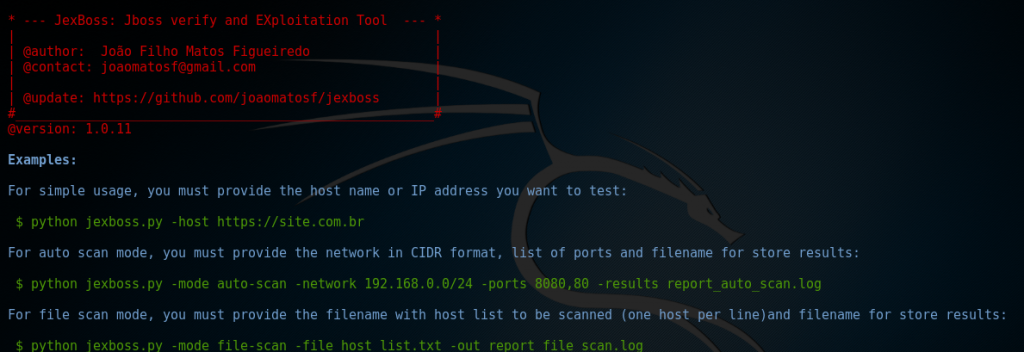

Una mirada a las distintas opciones de esta herramienta las podrán ver con el comando python jexboss.py -h:

Para analizar un solo servidor utilizamos el siguiente comando: python jexboss.py -host 201.217.255.42:80:

Para escanear un rango completo y guardar los resultados, utilizamos el siguiente comando: python jexboss.py -mode auto-scan -network 201.217.255.0/24 -ports 8080,80 -results results.txt:

Ahora si tienen suerte como se ilustra a continuación, JexBoss les preguntará si quieren correr el exploit, lo que les abrirá una terminal y les permitirá tomar el control del servidor, pero advirtiendo que para ello deben tener autorización.

Pueden estudiar esta herramienta en profundidad en el siguiente enlace github.com y visitar también el sitio Web http://www.deependresearch.org/